_winzip旧

1.系统还原失败

2.exe和rar的区别

3.cih是什么!!!!!!!

可以,建议用户选择WIN7 32位系统来安装。

光盘安装win7系统的方法:

先下载win7系统的iso文件到本地硬盘;

准备一张空的DVD、CD光盘,然后刻录Win7(ios的文件格式)到你光盘上;

用大一点的U盘、移动硬盘把旧系统里面的重要文件备份;(如果全盘格式化,这一步忽略)

把刻录好的win7系统盘放入需要重新安装操作系统的光盘驱动器里并启动计算机;

启动过程中按del键进入BIOS设置CD-ROM引导,或者启动过程中按F12键直接选择CD-ROM启动;

出现Windows 7 安装界面,首先依次选择为中文(简体),中文(简体,中国),中文(简体)-美式键盘,选择好了点击下一步,然后点击“现在安装”;

安装程序启动过程中会出现安装协议,把接受许可条款的勾选中;

一直下一步,直到出现分区的界面,这里选择第一个分区,类型为系统,再点击下一步(再这之前可以格式的第一个分区,在驱动器选项(高级)(A)那里);

分区完成以后等待一会,过一会提醒安装程序正在启动服务,再提醒重新启动您的计算机后安装过程将继续,这里是全自动的;

再次重新启动以后取出安装光盘,会自动检测用硬盘引导进入系统,这里出现正在启动Windows画面,安装程序正在检查性能,再看到让设置计算机名称这里输入PC名字(随便取个名字),在点击下一步,密码界面跳过,不要输入,紧接着画面转到输入密钥,如果是正版那就填写,如果不是,就不要填写,后期使用激活工具就可以了。

本地硬盘安装方法:

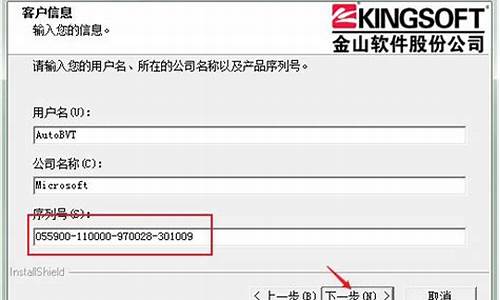

一般情况下,下载的都是ISO格式的镜像文件,将WIN7的安装包解压出来,用winrar、winzip、7Z、好压、软碟通等等都可以解压;

将这些文件复制到一个非系统盘的根目录下,系统盘大多数都是C盘,而根目录就是某个磁盘,比如F盘双击后进去的界面,一定不要放到文件夹里;

下面就需要一个软件来帮忙了,就是NT6HDD Installer(NT6 HDD Installer百度搜索下载安装这个软件),下载后放到之前存放win7安装文件的盘符的根目录,也就是和win7的安装文件放到一起然后运行,如果用户现在的系统是XP可以选择1,如果是vista或者win7选择2,选择后按回车开始安装,1秒钟左右结束,之后就是重启系统了;

在启动过程中会提示用户选择要启动的操作系统,这时选择新出来的nt6 hdd Installer mode 1选项;

下面就开始安装了:点击现在安装-选择我接受条款-选择自定义安装(第一个很慢很慢)-驱动器选项(高级)-如果想安装双系统,找个非系统的盘符安装,如果只想用WIN7,那就格式化之前的系统盘(之前一定要做好系统盘的备份);

步骤5分区完成后,剩下的步骤都是常规的,按提示完成就可以了。

系统还原失败

可以尝试使用系统档案检查工具来修复遗失或毁损的系统档案。

1. 在Windows搜寻栏输入[命令提示字符]①,然后点选[以管理员身分运行]②。

2. 在命令提示字符窗口输入[sfc /scannow]并按下键盘上的Enter键③。

3. 计算机将会开始系统扫描。

4. 在验证100%完成后,才可关闭命令提示字符窗口。

5. 请您再次尝试执行系统还原以确认问题是否解决。

exe和rar的区别

你是不是把系统还原关闭了?

目录:我的电脑--属性--系统还原

如果都是关闭的,那就会失败的

Windows XP系统还原点为何不翼而飞

董师傅的一位朋友利用系统还原功能还原了系统,不料重新启动电脑时却出现了“系统还原未成功,没有对您的计算机做任何改动”的提示,朋友百思不解。无法还原系统的原因有很多,

由于Windows的系统还原操作起来非常简单且能解决多数系统故障,因此很多朋友喜欢使用这个功能。但在执行系统还原操作时,有可能会因这样或那样的原因导致无法完成还原操作,一些朋友对此束手无策。

是的,一些朋友认为创建了系统还原点后就万事大吉了,其实不然,创建的还原点在某些情况下很容易丢失,在执行“磁盘清理”时,如果在程序窗口的“其他选项”窗口中点击了“系统还原”栏里的“清理”按钮,那么系统将只保留最近一次创建的还原点,以前创建的其他还原点将会丢失。

另外,很多朋友认为删除系统盘\System Volume Information\_restore目录中的RPX(项中“X”为数字)文件夹可以删除某一时间所创建的还原点(System Volume Information文件夹是隐藏的),这种观点是不正确的。因为“系统还原”是一种更改基本跟踪工具,它创建的每一个还原点存储的都是前一个还原点创建后系统发生的更改,这样将减少磁盘空间的浪费且提高性能。因此所有的还原点之间存在依存关系点,如果删除了较旧的RPX文件夹,则在系统还原时将失去以前创建还原点时系统所发生的改变,从而不能正确地进行系统还原。

看来,在清理文件和删除系统还原点时还得小心。另外,在使用一些优化软件提供的垃圾文件清除功能时也要小心,查看一下在扫描选项中是否包括系统还原点项,如果有最好取消该选项。另外,需要注意,当暂时关闭系统还原时将会清除所有(包括最近创建的)还原点。因此当重新启用系统还原时,最好在系统还原程序中手工创建一个还原点。

系统也会智能地删除一些旧的还原点。默认情况下,有12%的自由磁盘空间用于存储还原点(如图所示),如果保存的还原点超过了这个空间,系统将会用FIFO(first in/first out)存储方式,即新的还原点会覆盖较老的还原点。另外,如果系统还原所在的磁盘分区没有可用空间,那么系统还原将自动清除所有还原点以便释放更多的磁盘空间,这些都会造成系统还原点的丢失。

如果不减少用于保存还原点的系统空间,并保证该分区上有足够的自由空间,就可以避免因空间问题导致的还原点丢失了。

这是首要条件,但并不是说可以完全保证还原点不丢失。因为默认情况下,保存了超过90天的还原点会被系统自动清除。尽管我们可以手动修改这个值,不过我个人认为,90天的时限基本上够用了。

如此说来,最保险的办法还是备份还原点了。这一备份可以通过备份根目录下的System Volume Information文件夹的方法来解决。如果是NTFS分区,还需要为System Volume Information文件夹添加设置“Administrators”组的访问权限为“完全控制”。另外,如果是直接利用压缩工具(如WinRAR或WinZip)压缩备份则会出错。如果是双系统的话,可以在其他系统下进行备份操作。

有时还原点虽然完好无缺,但在还原时由于安装在本机上的实时监控程序不能清除还原点中的,也会导致无法还原。遇到这种情况,最好是先杀毒再还原。如果一时杀不了毒而又需要还原,则可以关闭杀毒软件实时监控程序后再进行系统还原。

另外,如果无法进入Windows执行系统还原,则可以到安全模式下操作;如果在安装模式下也不行,可以尝试到带命令行的安全模式或系统故障恢复控制台中执行“%systemroot%\system32\restore\rstrui.exe”命令来打开系统还原程序,从而进行系统还原。

造成系统还原无法进行的原因有很多,例如还有可能是系统还原功能丢失了,这时可以进入系统盘Windows\INF目录,然后右击sr.inf文件并点击“安装”,最后插入系统安装光盘并根据提示重新安装。另外,如果停止了System Restore Service服务也将无法执行系统还原。朋友们可根据实际情况分析解决。

cih是什么!!!!!!!

RAR是压缩文件,需要用压缩软件压缩,如winZIP winRAR.是多个文件压缩在一起的东西..exe就像应用程式那样.EXE File 可执行程序 一种可在操作系统存储空间中浮动定位的可执行程序。MS-DOS和MS-WINDOWS下,此类文件扩展名为.exe WINDOWS操作系统中的二进制可执行文件,可执行文件分两种一种是后辍名为.COM另一种就是.EXE 了 .COM一般用于DOS,在WINDOWS系统中的执行文件一般都是.EXE文件 在 MS-DOS 中,用以标识可执行文件的文件扩展 名。用户在提示行中输入不带 .exe 扩展名的文件名后按 Enter 键就能运行可 执行程序 EXE文件结构 EXE 文件比较复杂,每个EXE文件都有一个文件头,结构如下: EXE文件头信息 RAR文件的扩展名是.rar,MIME类型是lication/x-rar-compressed。 同样是无损数据压缩,RAR文件通常比ZIP文件压缩比要高,但是压缩速度较慢。因为RAR文件头也要占据一定空间,在数据压缩余地不大时,压缩过的文件可能比原文件要大。RAR的一个主要优点是可以把文件压缩目标分割到多个文件,并且很容易从这样的分割的压缩文件解压出源文件。 另外,RAR也支持紧缩格式,把所有文件压缩到同一个数据区以加大压缩比,代价是解压一个单独的文件时必须解压其前面的所有文件。新的RAR的加密算法使用的是AES,而旧的RAR的加密算法是私有的。这两种算法都很难破解,所以在没有密码的情况下只能用字典暴力破解法来破解。RAR中也可以加入冗余的修复信息,在文件损坏但是修复信息足够完好时可以对压缩包进行修复。

CIH是一种能够破坏计算机系统硬件的恶毒。这个产自台湾,集嘉通讯公司(技嘉子公司)手机研发中心主任工程师陈盈豪在其于台湾大同工学院念书期间制作。[1] 最早随国际两大盗版集团贩卖的盗版光盘在欧美等地广泛传播,随后进一步通过Internet传播到全世界各个角落。

1998年9月,雅马哈公司为感染了该的CD-R400驱动提供一个固件更新。1998年10月,用户传播的Activision公司游戏SiN的一个演示版因为在某一用户的机器上接触被感染文件而受到感染。这个公司的传染源来自IBM1999年3月间发售的已感染CIH的一组Aptiva品牌个人电脑。1999年4月26日,公众开始关注CIH首次发作时,这些电脑已经运行一个月了。这是一宗大灾难,全球不计其数的电脑硬盘被垃圾数据覆盖,甚至破坏BIOS,无法启动。至2000年4月26日,亚洲报称发生多宗损坏,但没有传播开来。2001年3月发现Anjulie蠕虫,它将CIH v1.2植入感染的系统。

这个的死灰复燃是在2001年。一个用珍妮佛洛佩兹的伪装的VBScript文档里的爱虫的一个变种包含CIH的挂钩例程,从而使该在互联网上传播开来。

一个修改版本是CIH.1106,发现于2002年12月,但是没有严重的破坏性。

只有CIH感染大量发信的电脑蠕虫(如求职信)所使用的程序,或有Anjulie蠕虫参与时,CIH才会被看成是一个威胁。但是CIH只在windows 95,98和windows Me系统上发作,影响有限。现在由于人们对它的威胁有了认知,且它只能运行于旧的Windows 9X操作系统,CIH不再像它刚出现时分布那么广泛传播。

破坏:

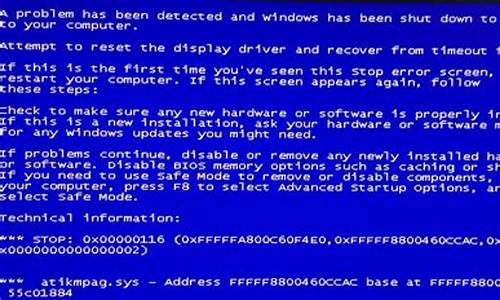

当然,CIH对BIOS的破坏,也并非想像中的那么可怕。 现在PC机基本上使用两种只读存储器存放BIOS数据,一种是使用传统的ROM或EPROM,另一种就是E2PROM。厂家事先将BIOS以特殊手段“烧”入(又称“固化”)到这些存储器中,然后将它们安装在PC机里。当我们打开计算机电源时,BIOS中程序和数据首先被执行、加载,使得我们的系统能够正确识别机器里安装的各种硬件并调用相应的驱动程序,然后硬盘再开始引导操作系统。 固化在ROM或EPROM中的数据,只有施加以特殊的电压或使用紫外线才有可能被清除,这就是为什么我们打开有些计算机机箱时,可能会看到有块芯片上贴着一小块银色或黑色纸块的原因——防止紫外线清除BIOS数据。要清除存储在这类只读存储器中的数据,仅靠计算系统内部的电压是不够的。所以,仅使用这种只读存储器存储BIOS数据的用户,就没有必要担心CIH会破坏BIOS。 但最新出产的计算机,特别是Pentium以上的计算机基本上都使用了E2PROM存储部分BIOS。E2PROM又名“电可改写只读存储器”。一般情况下,这种存储器中的数据并不会被用户轻易改写,但只要施加特殊的逻辑和电压,就有可能将E2PROM中的数据改写掉。使用PC机的CPU逻辑和计算机内部电压就可轻易实现对E2PROM的改写,这正是我们通过软件升级BIOS的原理,也是CIH破坏BIOS的基本方法。 改写E2PROM内的数据需要一定的逻辑条件,不同PC机系统对这种条件的要求可能并不相同,所以CIH并不会破坏所有使用E2PROM存储BIOS的主板,目前报道的只有技嘉和微星等几种5V主板,这并不是说这些主板的质量不好,只不过其E2PROM逻辑正好与CIH吻合,或者CIH的编制者也许就是要有目的地破坏某些品牌的主板。 所以,要判断CIH对您的主板究竟有没有危害,首先应该判别您的BIOS是仅仅烧在ROM/EPROM之中,还是有一部分使用了E2PROM。 需要注意的是,虽然CIH并不会破坏所有BIOS,但CIH在“黑色”的26日摧毁硬盘上所有数据远比破坏BIOS要严重得多——这是每个感染CIH的用户不可避免的。

版本:

CIH属文件型,杀伤力极强,其别名有Win95.CIH、Spacefiller、Win32.CIH、PE_CIH,它主

CIH

要感染Windows95/98下的可执行文件(PE格式,Portable Executable Format),目前的版本不感染DOS以及WIN 3.X(NE格式,Windows and OS/2 Windows 3.1 execution File Format)下的可执行文件,并且在Win NT中无效。其发展过程经历了v1.0,v1.1、v1.2、v1.3、v1.4总共5个版本,目前最流行的是v1.2版本,在此期间,据某些报导,同时产生了不下十个的变种,不过好像没有流行起来的迹象,本人并未实际接触到这些所谓的CIH变种。

CIH的各种不同版本的随时间的发展不断完善,其基本发展历程为:

v1.0版本

最初的V1.0版本仅仅只有656字节,其雏形显得比较简单,与普通类型的在结构上并无多大的改善,其最大的“卖点”是在于其是当时为数不多的、可感染Microsoft Windows PE类可执行文件的之一, 被其感染的程序文件长度增加,此版本的CIH不具有破坏性。

CIHv1.1版本

当其发展到v1.1版本时,长度为796字节,此版本的CIH具有可判断WinNT软件的功能,一旦判断用户运行的是WinNT,则不发生作用,进行自我隐藏,以避免产生错误提示信息,同时使用了更加优化的代码,以缩减其长度。此版本的CIH另外一个优秀点在于其可以利用WIN PE类可执行文件中的“空隙”,将自身根据需要分裂成几个部分后,分别插入到PE类可执行文件中,这样做的优点是在感染大部分WINPE类文件时, 不会导致文件长度增加。

v1.2版本

当其发展到v1.2版本时,除了改正了一些v1.1版本的缺陷之外,同时增加了破坏用户硬盘以及用户主机 BIOS程序的代码,这一改进,使其步入恶毒的行列,此版本的CIH体长度为1003字节。

v1.3版本

原先v1.2版本的CIH最大的缺陷在于当其感染ZIP自解压包文件(ZIP self-extractors file)时,将导致此ZIP

压缩包在自解压时出现:

WinZip Self-Extractor header corrupt.

Possible cause: disk or file transfer error.

的错误警告信息。v1.3版本的CIH显得比较仓促,其改进点便是针对以上缺陷的,它的改进方法是:一旦判断开启的文件是WinZip类的自解压程序,则不进行感染。同时,此版本的CIH修改了发作时间。v1.3 版本的CIH长度为1010字节。

v1.4版本

此版本的CIH改进上上几个版本中的缺陷,不感染ZIP 自解压包文件,同时修改了发作日期及中的版权信息(版本信息被更改为:“CIH v1.4 TATUNG”,在以前版本中的相关信息为“CIH v1.x TTIT”),此版本的长度为1019字节。 从上面的说明中,我们可以看出,实际上,在CIH的相关版本中,只有v1.2、v1.3、v1.4这3 个版本的具有实际的破坏性,其中v1.2版本的CIH发作日期为每年的4月26日,这也就是2002年最流行的版本,v1.3 版本的发作日期为每年的6月26日,而CIH v1.4版本的发作日期则被修改为每月的26日,这一改变大大缩短了发作期限,增加了其的破坏性。

发作特种:

CIH属恶毒,当其发作条件成熟时,其将破坏硬盘数据,同时有可能破坏BIOS程序,其发作特征

CIH

是:

1、以2048个扇区为单位,从硬盘主引导区开始依次往硬盘中写入垃圾数据,直到硬盘数据被全部破坏为止。最坏的情况下硬盘所有数据(含全部逻辑盘数据)均被破坏,如果重要信息没有备份,那就只有哭了!

2、某些主板上的Flash Rom中的BIOS信息将被清除。

3、v1.4版本每月26号发作,v1.3版本每年6月26号发作,以下版本4月26号发作。

大事记:

(1998-2004年)

1998年6月2日:台湾传出首例CIH报告

1998年6月6日:发现CIH V1.2版本

1998年6月12日:发现CIH V1.3版本

1998年6月26日:CIH V1.3版本造成一定程度的破坏

1998年6月30日:发现CIH V1.4版本

1998年7月:在INTERNET 环境中发现一个基于WIN98系统的分布感染实例

1998年7月26日:CIH开始在美国大面积传播

1998年8月:在Wing Commander 游戏站点发现DEMO被感染

1998年8月:两家欧洲的PC游戏杂志光盘被发现感染CIH

1998年8月26日:CIH 1.4 版本爆发, 首次在全球蔓延

1998年8月31日:公安部发出紧急通知,新华社、中央台新闻联播全文播发

1998年9月:Yamaha为某个类型的CD-R驱动编写的软件被感染CIH

1998年10月:一个在全球发行的游戏SiN的DEMO版被发现感染CIH

1999年3月:CIH 1.2 版本被发现在IBM 的Aptiva 机器中预装

1999年4月26:CIH 1.2 版本首次大范围爆发 全球超过六千万台电脑被不同程度破坏

2000年4月26:CIH 1.2 版本第二次大范围爆发,全球损失超过十亿美元

2001年4月26:CIH 第三次大范围爆发。仅北京就有超过六千台电脑遭CIH破坏

2002年4月26日:CIH再次爆发,数千台电脑遭破坏

2003年4月26日:仍然有100多个CIH的受害者

感染特征:

由于流行的CIH版本中,其标识版本号的信息使用的是明文,所以可以通过搜索可执行文件中的字符串来识别是否感染了CIH,搜索的特征串为“CIH v”或者是“CIH v1.”如果你想搜索更完全的特征字符串,可尝试“CIH v1.2 TTIT”、“CIH v1.3 TTIT”以及“CIH v1.4 TATUNG”,不要直接搜索“CIH”特征串, 因为此特征串在很多的正常程序中也存在,例如程序中存在如下代码行: inc bx dec cx dec ax 则它们的特征码正好是“CIH(0x43;0x49;0x48)”,容易产生误判。

具体的搜索方法为:首先开启“管理器”,选择其中的菜单功能“工具>查找>文件或文件夹”,在弹出的“查找文件”设置窗口的“名称和位置”输入中输入查找路径及文件名(如:*.EXE),然后在“高级>包含文字”栏中输入要查找的特征字符串--“CIH v”,最后点劝查找键”即可开始查找工作。如果在查找过程中, 显示出一大堆符合查找特征的可执行文件,则表明您老的计算机上已经感染了CIH。

实际上,在以上的方法中存在着一个致命的缺点,那就是:如果用户刚刚感染CIH,那么这样一个大面积的搜索过程实际上也是在扩大的感染面。

一般情况下,推荐的方法是先运行一下“写字板”软件,然后使用上面的方法在“写字板”软件的可执行程序Notepad.exe中搜索特征串,以判断是否感染了CIH。 另外一个判断方法是在Windows PE文件中搜索IME_NT_SIGNATURE字段,也就是0x00004550,其代表的识别字符为“PE00”,然后查看其前一个字节是否为0x00,如果是,则表示程序未受感染,如果为其他数值,则表示很可能已经感染了CIH。

最后一个判断方法是先搜索IME_NT_SIGNATURE字段--“PE00”,接着搜索其偏移0x28位置处的值是否为55 8D 44 24 F8 33 DB 64,如果是,则表示此程序已被感染。

还听说凡是感染了CIH的机器,如果玩NEED FOR SPEED II(极品飞车2)游戏时,会在读取游戏光 盘时出现死机现象, 本人没有尝试过,不知道实际上是不是有这一情况存在。

适合高级用户使用的一个方法是直接搜索特征代码,并将其修改掉,方法是:先处理掉两个转跳点,即搜索:5E CC 56 8B F0 特征串以及5E CC FB 33 DB特征串,将这两个特征串中的CC改90(nop),接着搜索 CD 2C4 20 与 CD 20 67 00 40 00特征字串,将其全部修改为90,即可(以上数值全部为16进制)。

另外一种方法是将原先的PE程序的正确入口点找回来,填入当前入口点即可(此处以一个被感染的CALC.EXE程序为例),具体方法为:先搜IME_NT_SIGNATURE字段--“PE00”,接着将距此点偏移0x28处的4个字节值,例如“A0 02 00 00”(0x000002A0),再由此偏移所指的位置(即0x02A0)找到数据“55 8D 44 24 F8 33 DB 64”, 并由0X02A0加上0X005E得到0x02FE偏移,此偏移处的数据例如为“CB 21 40 00”(OXOO4021CB),将此值减去OX40000,将得数--“CB 21 00 00”(OXOO0021CB)值放回到距“PE00”点偏移0x28的位置即可(此处为Windows PE格式程序的入口点,术语称为Program Entry Point)。最后将“55 8D 44 24 F8 33 DB 64”全部填成“00”,使得我们容易判断是否已经被杀除过。 按照上面手工杀毒的方法一般适合于某些单独的软件(例如某些软件包含在软盘中,却被感染了CIH,可马上就急需要用)。使用上述方法的缺点在于体还将保留在可执行文件中,虽然不会起作用, 但是想起来可能会有点不舒服(记得“WPS2000测试版残留CIH尸体”的么?)。所以,想彻底杀灭,推荐使用某些反软件进行或是CIH专用杀毒工具(以上操作以及使用反软件进行杀毒,必须使用干净的系统盘启动计算机)。

来源:

CIH是一位名叫陈盈豪的台湾大学生所编写的,从台湾传入大陆地区的。CIH的载体是一个名为“ICQ中文Chat模块”的工具,并以热门盗版光盘游戏如“古墓奇兵”或Windows95/98为媒介,经互联网各网站互相转载,使其迅速传播。目前传播的主要途径主要通过Internet和电子邮件,当然随着时间的推移,其传播主要仍将通过软盘或光盘途径。

破坏性:

CIH是一种能够破坏计算机系统硬件的恶毒。这个产自台湾,集嘉通讯公司(技嘉子公司)手机研发中心主任工程师陈盈豪在其于台湾大同工学院念书期间制作。[1] 最早随国际两大盗版集团贩卖的盗版光盘在欧美等地广泛传播,随后进一步通过Internet传播到全世界各个角落。 目前传播的途径主要通过Internet和电子邮件。计算机的传播已摆脱了传统存储介质的束缚,Internet和光盘现已成为加速计算机传播最有效的催化剂。CIH只感染Windows95/98操作系统,从目前分析来看它对DOS操作系统似乎还没有什么影响,这可能是因为它使用了Windows下的VxD(虚拟设备驱动程序)技术造成的。所以,对于仅使用DOS的用户来说,这种似乎并没有什么影响,但如果是Windows95/98用户就要特别注意了。正是因为CIH独特地使用了VxD技术,使得这种在Windows环境下传播,其实时性和隐蔽性都特别强,使用一般反软件很难发现这种在系统中的传播。 CIH每月26日都会爆发(有一种版本是每年4月26日爆发)。CIH发作时,一方面全面破坏计算机系统硬盘上的数据,另一方面对某些计算机主板的BIOS进行改写。BIOS被改写后,系统无法启动,只有将计算机送回厂家修理,更换BIOS芯片。由于CIH对数据和硬件的破坏作用都是不可逆的,所以一旦CIH爆发,用户只能眼睁睁地看着价值万元的计算机和积累多年的重要数据毁于一旦。CIH现已被认定是首例能够破坏计算机系统硬件的,同时也是最具杀伤力的恶毒。 从技术角度来看,CIH实现了与操作系统的完美结合。该使用了Windows95/98最核心的VxD技术编制,被认为是牢固地连接到了操作系统底层,所以CIH既不会向DOS操作系统传播,也不会向WindowsNT操作系统扩散。CIH的这一技术特点给使用传统反技术防治计算机的人提出了巨大的挑战,这是因为传统反工具基本上都是纯DOS或工作在Windows95之下的仿真DOS应用程序,它们无法深入到Windows95/98操作系统的底层去彻底清除CIH;另一方面,由于能够与操作系统底层紧密结合,CIH的传播就更为迅速、隐蔽。防治类似CIH这种能够与操作系统紧密结合的最好的方法是使用本身能够与各种操作系统紧密结合的反软件。 CIH 是一种运用最新技术,会 Format 硬碟的最新,通常都利用网路族上网时,进行传播感染 。目前最新的变种为CIH 会在每月26 日发病,并会展现最强大的破坏力-Format 硬碟. CIH平常并没有作什么破坏性的动作,也没有显示任何画面,只是占用部份记忆体而已。但是有些 32-bit的程式被感染之后,运作会不正常,甚至会造成当机。但是,CIH长驻在主记忆体之后,每次 执行时,会检查电的日期是否为﹝4月26日﹞,如果是,它会透过你的电脑I/O部:CF8,CFD,CFE修改你 的电脑的某些设定,并且把你电脑所有硬盘的资料都毁了,甚至连硬盘数据区及引导区的资料都不在了 ,并且让电脑当机。当你重新开机,屏幕会出现"DISK BOOT FAILURE, INSERT SYSTEM DISK AND PRESS ENTER"(硬盘引导失败,请插入系统盘后敲击回车)。若是用软盘引导开机再执行C:指令,则出现"Invalid drive specification"(不可用的驱动器编号)。即使曾经有备份引导区资料,但是磁盘中的资料已全毁,可不可以开机已经没有意义了。

检测预防:

系统中感染了CIH时,由于时刻在监视系统中的文件使用情况,造成系统效率降低,而且有些自解压文件在感染后被破坏,清除后也不能使用,尤其是发作时造成的破坏,后果更为严重。目前,防止CIH的传染和破坏主要有两种方法:一是实时监测,不让进入系统,如KILL98就用了这种方法,其优点是比较安全,但影响系统的速度,有可能误报,而且对使用染有的文件不方便。二是定期对系统进行检查,清除文件中的,这种方法比较简单,系统效率影响不大,但安全性不高。

实际上,CIH第一次进入机器内存时,系统中感染的文件是很少的,只是由于未能及时发现,才使得以传播和蔓延。许多杀毒软件在检查文件中的特征时,由于代码先于杀毒软件获得文件的操作权,从而将代码写进文件中,这就造成了系统中几乎所有的32位可执行文件都感染了CIH的现象。

文件中的CIH的检测比较简单,只要从32位可执行文件的PE文件头的偏移28H处获得程序的入口地址,对入口程序段进行扫描即可。

根据CIH在感染文件前对特征的判别,我们可以人为地在PE格式的EXE文件头的前一个字节的位置处写上55H或一个非零值,以骗过对文件是否染毒的判别。而大多数杀毒软件在杀毒后,保留了文件头中的特征,相当于对这些文件进行了免疫。

由于主要来源于因特网和光盘,光盘文件上的无法清除,始终是系统的隐患,而使用第一种方法则有可能使用户从网上下载文件失败,造成不必要的损失。根据对代码的分析,我们介绍一种方法,它既不影响系统效率,也能使用户放心地使用网上下载的文件和光盘上的文件。

本文提供的方法主要有下列两个步骤:

1、检测内存中的。如果在内存中发现,则清除之,释放其占用的内存,并提示用户对文件进行检测。

2、对CIH进行免疫。设置两重防线,使CIH代码不能再进入内存,从根本上杜绝CIH的传播和破坏。

具体过程是:

通过调用VXD函数IFSMgr_InstallFileSystemApiHook,获得系统当前的文件系统钩子函数的地址和函数IFSMgr_InstallFileSystemApiHook的入口地址,根据获得的地址,扫描相应的内存区,判断内存中是否有CIH。

如果发现内存中有CIH,调用VXD函数IFSMgr_RemoveFileSystemApiHook 先撤消其设置的文件系统钩子函数,然后利用函数_PageFree将其占用的内存释放。

由于代码在调试寄存器dr0中保存了一个指向系统中原有的文件系统挂钩函数的地址的指针,代码通过该指针转到系统原来的文件钩子函数中,在驻留内存之前,先要检查该寄存器的值是否为零,以判断代码是否已在内存中。因此,我们可以将该寄存器的值设置为非零值,让以为内存中已有代码存在,从而不驻留内存,这是第一道防线。

考虑到寄存器dr0的值可能被其它程序修改,让代码获得进入内存的机会,我们再设置第二道防线。在内存高端申请一页内存空间,驻留一段代码在这一内存空间中,修改系统中IFSMgr_InstallFileSystemA piHook函数的入口地址,使其指向我们自己设置的代码,该代码负责监视文件系统钩子函数的安装过程,如果是代码要进入内存,则拒绝让其进入,并释放其申请的内存。

有了这两道防线,就能较好地防止CIH进入内存,即便是运行染有的程序,也不会对系统造成不利的影响。

解决方法:

首先用户应该确定自己计算机主板的BIOS是哪种类型的,如果是不可升级型的,用户只需对改回去的CMOS的参数进行重新设置即可。如果用户的计算机BIOS是可升级型的。如果出现 CIH发作的症状,不要重新启动计算机从C盘引导系统,而应该及时进入CMOS设置程序,将系统引导盘设置为a盘然后A 盘引导系统,之后用杀毒软件对系统软件造成破坏后该怎样办呢?首先使用杀毒软件对硬盘进行彻底杀毒,之后再对系统软件和应用软件进行重新安装。可以在被 CIH破坏的基础上直接安装,这种方法较简单,但会造成硬盘空间的浪费,因为这将带来一些垃圾文件;另一种方法是将用户的重要数据进行备份,之后对硬盘进行格式化,重新安装系统程序和应用程序,这样能节省硬盘空间。

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。