cisco防火墙设置时间_cisco防火墙默认用户名密码

1.cisco ASA 防火墙如何限制连接数 和流量

2.如何读取cisco防火墙的配置,我需要先读出来保存。

3.cisco 515e防火墙的PDM如何使用

4.思科防火墙怎样配置WEB界面

第一个:

原因是做了限制

static (inside,163) tcp X.X.X.X www 192.168.9.21 www netmask 255.255.255.255

tcp 3000 100

查看具体的连接

第二个是提示drop包,根据access-group "inside_access_in“定义的规则丢掉

cisco ASA 防火墙如何限制连接数 和流量

要指定日志服务器,使用软件来存储和查看日志,如Kiwi Syslog Daemon

在防火墙上配置:

log logging on (启动日志服务)

logging trap severity_level 7 (设置最高级别,默认是3)

logging host inside 192.168.1.100 (设置inside接口下的主机接收日志信息)

如何读取cisco防火墙的配置,我需要先读出来保存。

在policy-map里面使用命令set connection conn-max 10 现实最大连接数10个

set connection embryonic-conn-max 5 限制最大的半打开连接时5个

set connection per-client-max 10 限制每用户最大连接数10个

set connection per-client-embryonic-max 5 限制每用户最大半打开连接数5个

police output 10000 20000 conform-action drop 出口速率10000B,允许爆发到20000,违反规则丢弃数据包

cisco 515e防火墙的PDM如何使用

web服务器置于防火墙之内:

将web服务器放在防火墙内部的好处是它得到了很好的安全保护,不容易被黑客所入侵,但缺点是,不容易被外界所应用。

举个例子,如果web服务器是对外宣传自己的,那么这样配置显然是不合理的,这样客户就不能很好的去访问你们的web服务器,所以具体情况还要具体的分析。

web服务器置于防火墙之外:

这个的好处是解决了上述所说的这个问题。这样配置的好处是内部网被很好的保护,就算是黑客入侵了你们的web服务器,内部网络还是安全的。缺点就是这种配置对web服务器起不到任何防护作用。

web服务器置于防火墙之上:

一些管理者为了提高web服务器的安全性能,将防火墙加在web服务器上,以增强web服务器的安全性能,这样做的缺点就是,一旦web服务器出现问题,整个组织网络就暴露在危险之中了。

所有的防火墙配置都要根据实际情况来操作,不能一概而论,也可以综合多种情况出一个合理的规划。

思科防火墙怎样配置WEB界面

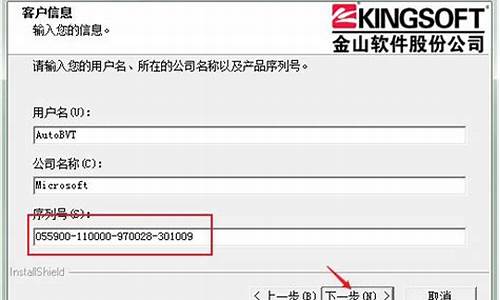

首先要找到与你pix中ios相适应的pdm版本:6.3要用pdm3.0,6.3以下要用pdm3.0以下的版本,7.0就要用ASDM了。然后,在pix的配置模式下用tftp命令将pdm的bin文件传进flash中,一般存在file 3中。

然后还需要启用http服务,如果是6.2版本则直接通过http address mesk ifname来限制用户的登陆,如果是6.3版本还可以通过pdm location命令去限制。设置好pix后,要在客户端上装上java的虚拟机,然后在ie的地址栏中输入https://pix的地址即可。

要确保HTTP SERVER是启动的

还要制定PDM的路径 命令好像是 image...具体记不大清楚了 打?看一下吧

对了 还有你机器的JAVA 版本也不能太低了

希望对你有帮助

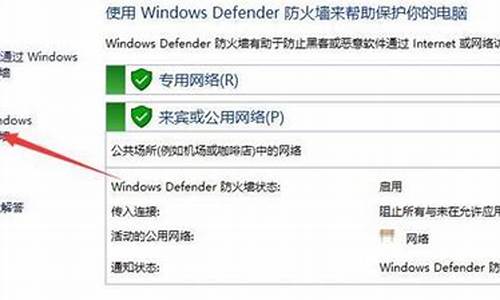

思科防火墙telnet、ssh、web登陆配置及密码配置,相关命令如下:

防火墙默认是不允许内/外网用户通过远程登陆或WEB访问的,需要相应得开启功能。

1、firewall(config)#telnet 192.168.10.0 255.255.255.0 inside 允许内网此网断内的机器Telnet到防火墙

2、配置从外网远程登陆到防火墙

Firewall(config)#domain-name cisco.com

firewall(config)# crypto key generate rsa

firewall(config)#ssh 0.0.0.0 0.0.0.0 outside

3、允许外网所有地址可以远程登录防火墙,也可以定义一格具体的地址可以从外网登陆到防火墙上,如:

firewall(config)#ssh 218.240.6.81 255.255.255.255 outside

firewall(config)#enable password cisco

4、由用户模式进入特权模式的口令

firewall(config)#passrd cisco

5、ssh远程登陆时用的口令

firewall(config)#username Cisco password Cisco

6、Web登陆时用到的用户名

firewall(config)#http enable

7、打开http允许内网10网断通过http访问防火墙

firewall(config)#http 192.168.10.0 255.255.255.0 inside

firewall(config)#pdm enable

firewall(config)#pdm location 192.168.10.0 255.255.255.0 inside

8、web登陆方式:

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。